GNU/Linux Magazine 180

Vous avez de plus en plus de données à conserver ?

Utilisez Ceph, le système de fichiers distribué haute performance !

En savoir plus7,90 € TTC

Anciens Numéros

Actualités

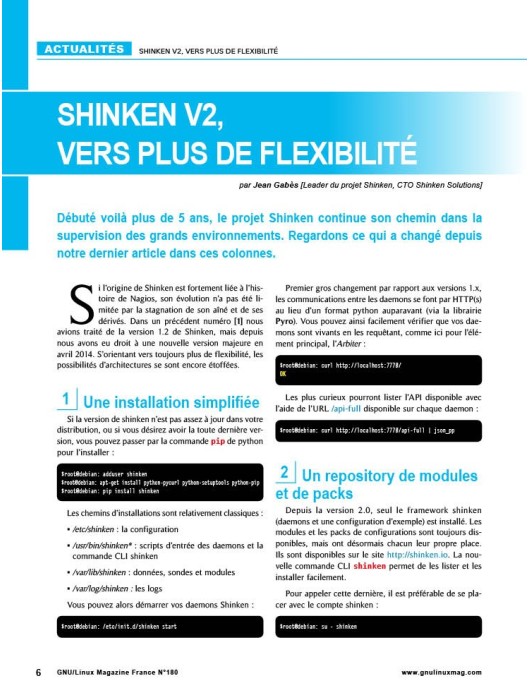

p. 06 Shinken v2, vers plus de flexibilité

Humeur

p. 12 Internet & élections : tout n’est pas permis

Repères

p. 16 Une histoire de l'informatique #6 -La naissance des nains surpuissants

Algo / IA

p. 24 Les expressions régulières : la théorie et les normes

Sysadmin / Netadmin

p. 30 Mise en oeuvre de Ceph

p. 40 Supervision distribuée avec Monit (et Puppet)

Python

p.52 REST in Peace : Présentation de Django REST Framework

Android

p. 66 Android TV et TV Input Framework

Code

p. 72 JBoss Forge2, Java EE facile, très facile

C’est fou ce que l’on peut faire croire aux gens ! Peu après l’attentat contre Charlie Hebdo, des voisins, à la retraite depuis déjà quelques temps, me dirent : « Quand même, c’est dangereux ces réseaux sociaux et internet ! ». Et après un court silence : « Et d’abord... c’est quoi les réseaux sociaux ?! ». À ma mine déconfite, ils ont vite compris qu’il y avait un problème. Et ce problème est fondamental : on fait peur aux gens, on leur assène des vérités qu’ils prennent pour argent comptant et à aucun moment on ne tente de les amener à réfléchir par eux-mêmes, à se construire une pensée. Mais qui est ce « on » ? Ce « on » ce sont d’abord les politiques de tous bords qui y vont de leurs petites déclarations pour apeurer le bon peuple : « (...) 90 % des individus qui basculent dans des groupes ou des activités terroristes le font par le biais d’internet. » [1]. Le chiffre pourra difficilement être remis en cause puisque « 100% des gagnants au Loto ont tenté leur chance... ». Par contre, le sous-entendu et le raccourci qui s’ensuit sont bien dangereux : internet = le Mal, donc on va surveiller à outrance le réseau. Il suffit ensuite d’ajouter quelques petits reportages bien sentis de confrères journalistes en recherche de « scoop » qui initieront un travail « d’investigation » sur internet et les fameux réseaux sociaux pour créer un sentiment de peur. C’est sur cet état d’esprit que les politiques s’appuient ensuite pour nous faire accepter bien des choses inacceptables quant à la violation de notre vie privée (déjà largement entamée de manière fortuite par des applications sur smartphone, bien souvent des jeux, qui ont évidemment besoin de connaître votre localisation, votre carnet d’adresses, d’avoir accès à vos SMS, etc.). Nous en arrivons ainsi à des collectes automatisées de données dont les volumes deviennent de plus en plus impressionnants et qui échappent totalement à notre contrôle.

D’un point de vue technique, il faut être capable de stocker ces données et c’est le rôle de solutions telles que Ceph qui vous est présenté dans le magazine de ce mois-ci. Bien sûr il ne faut pas voir que le côté obscur de la for^W^W^Wsituation car des domaines tels que la recherche produisent également énormément de données à stocker et à analyser et il ne faut pas rejeter en bloc tout ce qui touche aux « big data » (oui, de nos jours les services de marketing trouvent des termes pour vendre un tas de choses...). Comparer des séquences génétiques est essentiel pour la compréhension de la vie, découvrir des thérapies. Pister les individus, les classer en fonction de leurs recherches sur le net, de leurs centres d’intérêts est un objectif nettement moins louable. D’ailleurs, vous utilisez un système Linux et pour peu que vous ayez installé Tor, vous êtes catalogués en tant qu’extrémiste (potentiel) par la NSA [2] !

Nous nous sommes tous mobilisés pour la liberté de la presse, mais cette liberté c’est aussi la liberté d’expression qui est à la base d’internet, lieu d’échanges par excellence. Nous, professionnels, parents, utilisateurs réguliers de ce fabuleux outil, nous avons tous notre rôle à jouer en prenant le temps d’expliquer, de démystifier les principes qui régissent internet. Tout peut être dangereux suivant l’utilisation qui en est faite. Un couteau de cuisine dans la main d’un Paul Bocuse permettra de concevoir de somptueux plats alors que dans celles d’un terroriste ce pourra être une arme redoutable. Pour autant faut-il surveiller toute personne utilisant un couteau ? Un couteau, ça peut faire des dégâts, mais on apprend alors à l’utiliser et l’on met en garde nos enfants pour qu’ils en aient une utilisation adéquate... il en est de même pour les réseaux sociaux et internet !

Tristan Colombo

Le magazine de référence technique pour les développeurs sur systèmes open source et les ingénieurs R&D !

GNU/Linux Magazine s'adresse aux professionnels et aux particuliers désireux de mieux maîtriser les techniques et problématiques liées à la programmation et à l’utilisation de solutions open source. Tous les deux mois avec ses articles techniques, la publication couvre les thématiques suivantes : programmation système, algo, bas niveau, sécurité du code, développement web...

Avec le succès de Linux et le besoin croissant d’automatisation dans la gestion de systèmes informatiques – en particulier le fameux « Cloud » – l’utilisation de scripts « Shell », que certains auraient bien aimé voir décroître ou même complètement disparaître, est, au contraire, encore plus d’actualité aujourd’hui. Qu’il s’agisse d’automatiser des tâches répétitives, de concevoir des installations de logiciels ou systèmes entièrement automatisés - ou même simplement de créer des procédures fiables pour exécuter des tâches récurrentes, les scripts « Shell » font encore partie du paysage aujourd'hui.

Avant-dernier article de notre étude de la programmation « Shell » - nous avons déjà couvert beaucoup de terrain, mais il nous reste encore un sujet essentiel et complexe à aborder : la gestion et l’utilisation des processus.

Nous avons désormais fait le tour de l’ensemble des éléments nécessaires pour rédiger de manière propre et robuste des scripts « Shell ». Il reste donc à réaliser, à titre de conclusion de ce hors-série, une étude de cas pratique, pour mettre en place et utiliser, de manière concrète et complète, les différents mécanismes et techniques évoqués.