Gnu/Linux Magazine HS 87

12,90 € TTC

Anciens Numéros

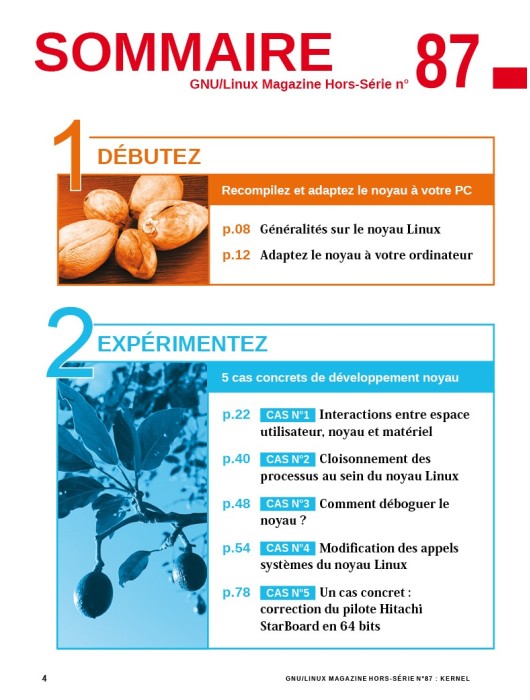

Débutez

p. 08 Généralités sur le noyau Linux

p. 12 Adaptez le noyau à votre ordinateur

Expérimentez

p. 22 Cas n°1 : Intéractions entre espace utilisateur, noyau et matériel

p. 40 Cas n°2 : Cloisonnement des processus au sein du noyau Linux

p. 48 Cas n°3 : Comment déboguer le noyau

p. 54 Cas n°4 : Modification des appels systèmes du noyau Linux

p. 78 Cas n°5 : Un cas concret : correction du pilote Hitachi StarBoard en 64 bits

Virtualisez

p. 88 KVM : focus sur l'implémentation d'un hyperviseur dans Linux

Sécurisez

p. 104 La sécurité du noyau avec SELinux

Annexe

p. 122 Index

Le noyau est au cœur des systèmes d’exploitation. De tous les systèmes d’exploitation ? Oui, de tous, même de ce système qui résiste encore et toujours aux envahisseurs propriétaires, ce système que nous utilisons tous : GNU/Linux. Bien entendu, nous parlerons dans ce hors-série de ce noyau (ou kernel pour ceux qui préfèrent conserver la version non traduite) et délaisserons les noyaux des autres systèmes d’exploitation. Signalons par la même occasion la sortie prochaine du noyau 4.9 annoncée par Linus Torvalds le 15 octobre [1].

Le noyau est un élément du système tout à la fois fascinant et terrifiant. Il nous attire irrésistiblement, car c’est lui qui va gérer les accès au matériel, permettre une communication entre les différents composants et donc au final permettre à l’ordinateur de fonctionner correctement. On voudrait donc instinctivement en savoir plus, comprendre ses mécanismes internes et pouvoir manipuler ce magnifique « jouet ». En même temps, il nous terrifie par la complexité qui en émane et par le fait que commettre une erreur en manipulant le noyau signifie bien souvent la « mort » du système d’exploitation et donc l’impossibilité d’utiliser l’ordinateur...

Le but de ce hors-série est de vous donner les connaissances et les outils nécessaires pour interagir avec le noyau et, en quelque sorte, de faire tomber les barrières qui vous paralysent, qui vous laissent dans la peur. Vous pourrez ainsi :

- compiler le noyau suivant vos propres besoins ;

- écrire du code pour le noyau et le débugger ;

- maîtriser les ressources mutualisées du système d’exploitation et les appels système ;

- utiliser l’hyperviseur KVM ;

- sécuriser l’accès à vos services grâce à SELinux.

Ce que l’on ne connaît pas fait toujours peur. Mais vaincre nos peurs nous libère : après la lecture de ce hors-série vous pourrez manipuler le noyau... à vos risques et périls tout de même ;-)

La rédaction

[1] TORVALDS L., Linux 4.9-rc1 : http://lkml.iu.edu/hypermail/linux/kernel/1610.1/03881.html

Le magazine de référence technique pour les développeurs sur systèmes open source et les ingénieurs R&D !

GNU/Linux Magazine s'adresse aux professionnels et aux particuliers désireux de mieux maîtriser les techniques et problématiques liées à la programmation et à l’utilisation de solutions open source. Tous les deux mois avec ses articles techniques, la publication couvre les thématiques suivantes : programmation système, algo, bas niveau, sécurité du code, développement web...

Derrière ce titre modéré, il aurait été trop facile d’être provocateur, se cache une référence que nos lecteurs historiques auront relevée. Il y a plus de dix ans maintenant, au SSTIC 2008, Cédric Blancher donnait une conférence dont le titre était : « Dépérimétrisation : Futur de la sécurité ou pis aller passager ? ». Les constats de l’époque, qui ne doivent pas être loin pour de nombreuses entreprises encore aujourd’hui, sont que les paradigmes de sécurité des réseaux informatiques ont des limites importantes : difficulté à mettre en place du contrôle d’accès ainsi qu’une segmentation et un filtrage réseau efficace.

Afin de mettre en application les exigences de contrôle de conformité (article 24 du RGPD), les directions générales, qu’elles aient désigné ou non un Délégué à Protection des Données (DPD), doivent mettre en œuvre des contrôles concernant les répartitions de responsabilités entre les acteurs impliqués par le traitement et l’application de règles opposables, l’effectivité des droits des personnes concernées, la sécurité des traitements et la mise à disposition des éléments de preuve pour démontrer la conformité des traitements de données à caractère personnel.

La sécurité informatique adore les modes. Le « Zero Trust » fait partie de ces concepts qui sont devenus populaires du jour au lendemain. Et comme le sexe chez les adolescents, « tout le monde en parle, personne ne sait réellement comment le faire, tout le monde pense que tous les autres le font, alors tout le monde prétend le faire* ».