Gnu/Linux Magazine HS 97

12,90 € TTC

Anciens Numéros

Actus

p.08 Brèves

p.09 Côté livres...

p.10 OWASP Top 10 : le palmarès pour 2018

p.18 PostgreSQL 10, quelques nouvelles fonctionnalités

Repères

p.26 Comprendre la compilation Just-In-Time

Dossier : Développement sécurisé

p.36 Retour d’expérience d’intégration des aspects sécurité dans un cycle de développement logiciel p.50 Expérimentations autour de l'injection de code en Python

p.58 Java : comment utiliser correctement son gestionnaire de sécurité

p.76 Le renforcement de la sécurité des applications et sites web avec CSP

p.88 Quels outils pour l'audit d'intrusions d'applications web ?

p.100 Les options pour faire du compilateur C un ami qui vous veut du bien

p.109 Découverte de Frama-C, l'un des outils incontournables d'analyse de code en C

Témoignages

p.116 Gros plan sur les attaques par canaux auxiliaires : entretien avec Clémentine Maurice, chercheuse en sécurité

Décryptage

p.120 À quoi servent les coredumps lorsque l'un de vos programmes crashe ?

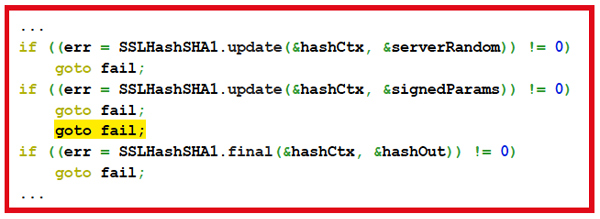

Des virus et ransomware circulent de par le monde, ce n’est un secret pour personne. En 2017, deux cyberattaques ont été mises en avant : WannaCry en mai et NotPetya en juin. Adylkuzz qui opérait durant la même période n’a par exemple pas ou peu été cité. Nous sommes ici en présence de trois cyberattaques majeures parmi des dizaines d’autres, mais ce qu’il est intéressant de rappeler, c’est que ces attaques utilisent toutes une faille et que cette faille est le plus souvent le résultat de négligences de développeurs. On se souvient par exemple de la faille goto fail chez Apple en 2014. Si ça ce n’est pas une erreur de développeur...

Ce qui revient à exécuter goto fail quel que soit le résultat du test du second if.

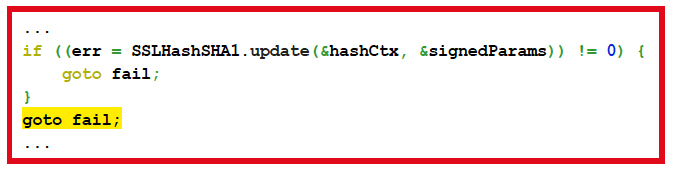

En respectant simplement des règles de codage strictes, l’erreur aurait pu apparaître un peu plus clairement au moment des copier/coller du développeur étourdi :

D’où l’intérêt d’être un minimum sensibilisé aux différents types d’attaques possibles, comment essayer de s’en prémunir et quels outils employer pour tester les programmes et colmater les brèches en amont. Il est en effet beaucoup moins chronophage de rechercher les failles en amont et de les corriger plutôt que de risquer une attaque qui surviendra nécessairement au plus mauvais moment, qu’il faudra corriger dans l’urgence et qui aura nécessairement un impact négatif sur l’image de votre logiciel/société.

Nous verrons ainsi :

- comment réaliser un audit d’intrusion ;

- quelles sont les attaques les plus fréquentes contre les applications web ;

- comment intégrer l’ensemble des aspects sécurité dans le cycle de développement logiciel ;

- quelles options employer avec gcc pour produire du code de meilleure qualité et plus sécurisé ;

- et bien d’autres choses encore qui devraient vous être fort utiles...

Pour finir, si vous tenez entre vos mains la version papier de ce magazine, vous aurez nécessairement remarqué un changement de forme pour ce premier hors-série nouvelle formule : finis les mooks et place à un magazine plus varié qui fera bien entendu la part belle au dossier principal, mais qui vous permettra également de vous informer sur des sujets connexes. Je vous laisse le découvrir sans plus attendre et vous souhaite une bonne lecture !

Tristan Colombo

Le magazine de référence technique pour les développeurs sur systèmes open source et les ingénieurs R&D !

GNU/Linux Magazine s'adresse aux professionnels et aux particuliers désireux de mieux maîtriser les techniques et problématiques liées à la programmation et à l’utilisation de solutions open source. Tous les deux mois avec ses articles techniques, la publication couvre les thématiques suivantes : programmation système, algo, bas niveau, sécurité du code, développement web...

Les dénis de service sont un sujet récurrent. Cependant peu nombreux sont ceux qui y croient réellement.

La mise en œuvre de boîtiers de répartition de charges contribue à la stabilisation des infrastructures techniques, à l’accroissement des performances du système d’information et à sa supervision.

Le Domain Name System (ou DNS, système de noms de domaine) est un système permettant d'établir une correspondance entre une adresse IP et un nom de domaine et, plus généralement, de trouver une information à partir d'un nom de domaine (cf. Wikipédia).