Gnu/Linux Magazine 201

Tester pour comprendre...

Créez votre premier virus en Python !

- Écrivez un virus compagnon

- Infectez un fichier hôte binaire

7,90 € TTC

Anciens Numéros

Actus & Humeur

p. 06 PostgreSQL 9.6 : Les fonctionnalités moteurs

p. 20 Tests et documentation, les deux piliers de tout projet !

IA, Robotique & Science

p. 24 Conjuguer performance et souplesse avec LLVM

Système & Réseau

p. 32 Atop et Grafana au coeur de la supervision de la performance

IoT & Embarqué

p. 40 IoT : Objet connecté Raspberry Pi 3 ZigBee

Kernel & Bas niveau

p. 52 Backs to Basics : l'assembleur

Hack & Bidouille

p. 60 Bidouillez les fichiers binaires en ligne de commandes !

Libs & Modules

p. 66 Créez votre premier virus en Python

Mobile & Web

p. 72 Introduction à Haxe-Nodejs

p. 86 Programmation fonctionnelle avec ReactiveX Android ?

Sécurité & Vulnérabilité

p. 92 À la découverte de Mod_Auth_Kerb

Les virus, ces programmes étranges venus d’une autre machine. Leur destination : votre ordinateur. Leur but : nuire, dérober des données, extorquer des fonds, etc. Il les a vus. Pour lui, tout a commencé par une nuit sombre, alors qu’il corrigeait le devoir d’une étudiante, qu’il cherchait des instructions que jamais il ne trouva. Cela a commencé par un code obscur en fin de fichier et par un homme devenu trop las pour poursuivre la correction. Cela a commencé par l’atterrissage d’un vaisseau venu d’une autre galaxie... Là il s’égare ! Maintenant, il sait que les virus sont là, qu’ils ont pris forme et qu’il lui faut convaincre un monde incrédule que le cauchemar a déjà commencé...

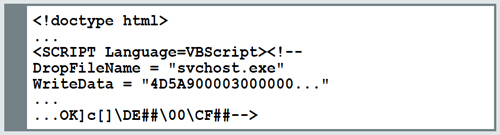

C’était la petite surprise que j’ai reçue au moment du bouclage de ce numéro, où je devais parallèlement corriger des devoirs : un véritable virus reçu dans un TP de « Développement Web ». Un magnifique exemple d’infection d’un fichier texte avec ajout de code en fin de fichier. Cela tombe fort à propos puisque nous vous proposons justement ce mois-ci de comprendre le fonctionnement des virus en réalisant diverses expériences en Python.

Nous réaliserons ainsi un « virus compagnon », un virus qui va copier le programme qu’il "infecte", prendre sa place et qu’il exécutera après avoir exécuté son propre code puis nous écrirons un virus infectant un fichier binaire en prepend (contrairement à l’exemple ci-dessus, le code du virus est collé en début de programme). On remarquera simplement qu’il est difficile de ne pas être alerté par la présence de telles lignes dans un fichier lorsque l’on est développeur... les virus touchant les fichiers binaires sont autrement plus compliqués à déceler manuellement.

En tout cas, en cette période hivernale où la grippe fait rage, il vaut mieux rester au chaud à lire GNU/Linux Magazine, même si on y trouve aussi des virus...

Tristan Colombo

Le magazine de référence technique pour les développeurs sur systèmes open source et les ingénieurs R&D !

GNU/Linux Magazine s'adresse aux professionnels et aux particuliers désireux de mieux maîtriser les techniques et problématiques liées à la programmation et à l’utilisation de solutions open source. Tous les deux mois avec ses articles techniques, la publication couvre les thématiques suivantes : programmation système, algo, bas niveau, sécurité du code, développement web...

2020 aura été une année marquante pour nos vies et nos sociétés. Il aura fallu se réinventer, trouver des solutions à des situations exceptionnelles. Dans les entreprises, l'Éducation ou la Santé, la mobilisation des ressources informatiques aura été maximale. Nos infrastructures auront ployé, tangué, parfois presque craqué, mais au final, cela aura tenu.

Nos serveurs présentent désormais une surface d’attaque réseau maîtrisée et une sécurisation système d’un niveau cohérent avec notre modèle de menaces. De même, le service SSH tournant sur ces serveurs est configuré de manière optimisée. Nous pouvons donc être relativement sereins si nos adversaires sont d’un niveau intermédiaire. Et si malgré toutes ces protections, une attaque comme un rançongiciel réussissait ? Et bien dans ce cas-là, pour l’instant, notre infrastructure serait particulièrement vulnérable. Aucune sauvegarde externalisée. Pas de centralisation des traces. Une supervision sécurité inexistante. Remédions à cette situation afin d’élever le niveau de maturité de la sécurité de notre infrastructure.

Notre infrastructure est désormais stable et sécurisée tant au niveau système que réseau. Nous allons pouvoir étudier de manière un peu approfondie un logiciel particulier : OpenSSH. Ce démon réseau nous permet de nous connecter en toute sécurité sur nos serveurs via le protocole SSH. Son développement a commencé il y a plus de 20 ans chez nos amis d’OpenBSD. La liste de ses fonctionnalités est d’une longueur impressionnante. Nous allons en parcourir ensemble quelques-unes qui, je l’espère, nous permettront d’améliorer tant notre sécurité que notre productivité quotidienne.