Linux Pratique s'appelle maintenant SysOps Pratique !

Anciens Numéros

LIVRAISON OFFERTE en France Métropolitaine à partir de 50€

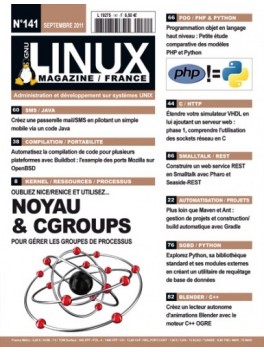

- News

- 6 Retour sur la conférence Ruby Lugdunum 2011

- Kernel

- 8 Contrôle des processus avec les cgroups

- 18 Kernel Corner : Le Noyau 3.0

- Sysadmin

- 22 Build automatisé : à la découverte de Gradle

- UnixGarden

- 38 Buildbot, ou comment contribuer au réchauffement climatique

- Embarqué

- 44 Un mini serveur HTTP pour dialoguer avec des applications interactives : les sockets réseau

- Netadmin

- 60 Mon petit Naël est un vrai djeun, il m tro lé SMS

- Repère

- 66 Programmation par objet, de PHP à Python : le grand écart

- Code(s)

- 76 Extracteur de données en Python

- 82 Développement d un lecteur d animations Blender avec Ogre3D

- 86 Construire un service REST avec Pharo et Seaside-REST

- 94 Thor, le barbu qui nous veut du bien

Le magazine de référence technique pour les développeurs sur systèmes open source et les ingénieurs R&D !

GNU/Linux Magazine s'adresse aux professionnels et aux particuliers désireux de mieux maîtriser les techniques et problématiques liées à la programmation et à l’utilisation de solutions open source. Tous les deux mois avec ses articles techniques, la publication couvre les thématiques suivantes : programmation système, algo, bas niveau, sécurité du code, développement web...

Essayez la virtualisation économique avec Docker

SysOps Pratique n°91

Isolé dans un conteneur, le fonctionnement de certains processus du cœur du système permet de gagner en sécurité et en souplesse. En sécurité d'abord, car ces processus, s'ils sont compromis ou instables, ne peuvent nuire au système hôte. En souplesse ensuite, car ils peuvent être sauvegardés globalement et être déplacés facilement sur une autre machine physique au besoin. Docker se propose d'être la solution la plus économique pour construire une telle architecture.

Des alternatives libres à Doodle pour sonder et planifier : Studs et Framadate

SysOps Pratique n°91

Vous utilisez peut-être déjà le service web de la société suisse Doodle AG. Il permet la création simplifiée de sondages avec des options personnalisables. On peut l'utiliser comme un « synchronisateur » afin de déterminer une date ou un horaire convenant à un maximum de participants. Cependant, toutes les informations que vous y déposez peuvent être utilisées par la société Doodle. Si cela ne vous convient pas, il est peut-être intéressant de passer sur des alternatives libres.

RMLL 2015 : joyeux bazar devant la cathédrale

SysOps Pratique n°91 Free

La seizième édition des Rencontres Mondiales du Logiciel Libre, rendez-vous annuel incontournable des libristes de tous poils, a eu lieu du 4 au 10 juillet à Beauvais.

Ce magazine est intégralement disponible sur Linux Magazine Connect

© 2026 - LES EDITIONS DIAMOND