GNU/Linux Magazine 177

DES, AES, RSA, chiffrement asymétrique, signature, preuve...

COMPRENEZ LA CRYPTOGRAPHIE !

La seule arme efficace pour protéger votre vie privée!

En savoir plus7,90 € TTC

Anciens Numéros

Actualités

p. 06 PostgreSQL 9.4, encore quelques nouveautés

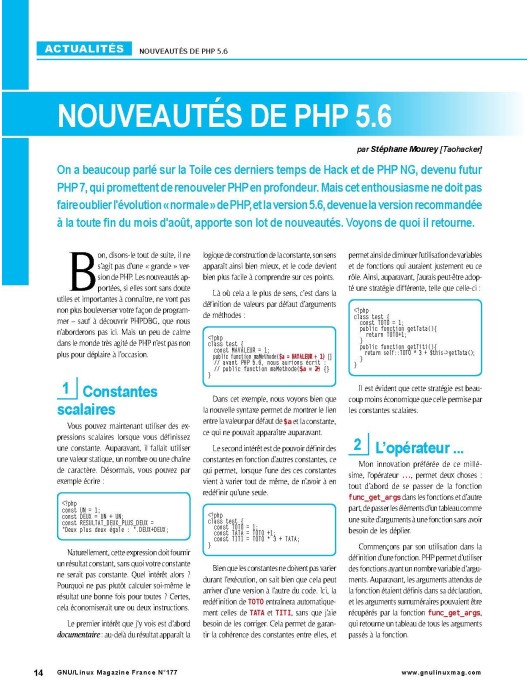

p. 14 Nouveautés de PHP 5.6

Humeur

p. 16 Foutaises parlementaires – petites questions entre amis

Repères

p. 20 Une histoire de l'informatique #3 - Recherches et développements

p. 28 Les failles de chiffrement

Algo / IA

p. 30 Démocratiser la cryptographie

Sysadmin / Netadmin

p. 38 Monitoring avec Riemann

p. 44 PAVE : déploiement à distance de serveurs hétérogènes

p. 46 L'environnement POSIX du mini serveur embarqué en C

Python

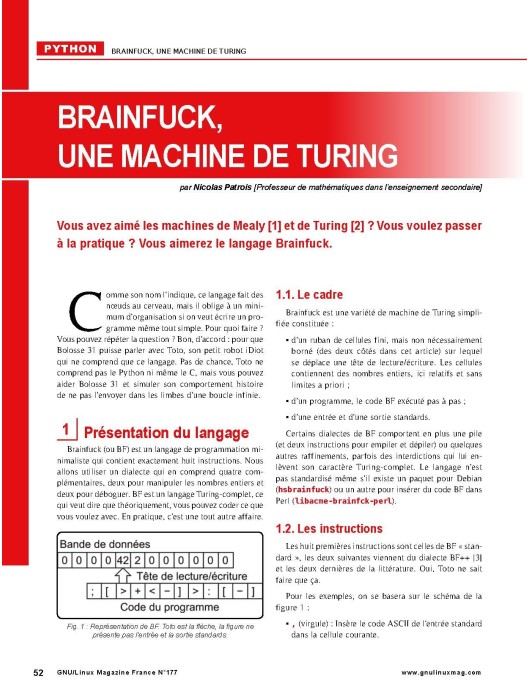

p.52 Brainfuck, une machine de Turing

Android

p. 60 Développer pour Android en Go ?

Code

p. 64 Laissez souffler une petite brise dans l'univers de PHP avec Zephir

p. 72 Réalisez des tests que tout le monde peut lire (et écrire)...

p. 78 Gestionnaire de consoles pour grappe de serveurs

Edward Snowden. Ce nom vous dit quelque chose ? Forcément ! Depuis ses révélations sur les programmes d'écoute massive des gouvernements américains et britanniques, tout le monde connaît Edward Snowden. Et d'ailleurs, depuis le 6 juin 2013, date à laquelle les premières révélations sont parues dans la presse, les gens s'interrogent sur la manière de protéger leurs données... et en général ils en restent là. En effet il y a toujours essentiellement deux groupes : les « paranos » qui cryptaient déjà toutes leurs données bien avant les révélations de Snowden et les « naïfs », ceux qui vous diront « Moi, je n'ai rien à me reprocher », qui ne cryptaient rien et qui suivent toujours le même raisonnement. Il est bien plus simple de faire partie du second groupe. En effet, il est très pratique d'utiliser Gmail, Google Drive, Dropbox et autres sans se soucier de ce que deviennent les données. Pourtant ce n'est sans doute pas un hasard si tous ces services « gratuits » ne proposent pas une solution native simple pour chiffrer vos messages et fichiers avant de les envoyer sur les serveurs (et bien sûr pour pouvoir les déchiffrer tout aussi simplement). Ce n'est pas forcément la NSA qui exploitera vos données, mais des entreprises commerciales. Certes, ce n'est pas (encore) le cas, mais elles en ont le pouvoir. Réfléchissez aux profils que Google pourrait vendre en se basant sur les données accumulées par les recherches Web, les mails et la localisation des smartphones sous Android. Il est normal qu'une telle base de connaissances attire les agences gouvernementales et plus largement, même si Google s'en défend, les entreprises commerciales. Ces données peuvent être exploitées soudainement suite à différents événements : un changement de politique de Google, un piratage, un coup d'État dans un des pays hébergeant les serveurs, etc.

La prise de conscience du danger est la première étape et en cela Edward Snowden a servi d' « accélérateur ». L'étape suivante, logique, est de mettre en place une solution de chiffrement (comme GnuPG présentée dans le numéro de février de GNU/Linux Magazine ou plus rapidement dans le numéro de ce mois-ci de Linux Pratique). On pourrait s'arrêter là, mais vous comme moi nous sommes curieux, nous avons besoin de comprendre. La dernière étape est donc d'analyser la manière dont les données sont cryptées. Dans ce numéro, Léo Ducas-Binda vous explique justement les protocoles de base de la cryptographie avant de revenir le mois prochain avec un article sur le futur de la cryptographie et les réseaux euclidiens.

Et que cela ne vous fasse pas oublier les autres rubriques, avec des sujets très variés ce mois-ci : de nombreuses occasions d'apprendre, encore et toujours. Bonne lecture !

Tristan Colombo

Le magazine de référence technique pour les développeurs sur systèmes open source et les ingénieurs R&D !

GNU/Linux Magazine s'adresse aux professionnels et aux particuliers désireux de mieux maîtriser les techniques et problématiques liées à la programmation et à l’utilisation de solutions open source. Tous les deux mois avec ses articles techniques, la publication couvre les thématiques suivantes : programmation système, algo, bas niveau, sécurité du code, développement web...