PACK PAPIER MISC 2020

Ransomwares : état de la menace

- À la découverte du monde des ransomwares

- Cas pratique d'un ransomware mobile

- Détection et contre-mesures contre les ransomwares

Exploit Corner

p. 06 CVE-2018-20718 : exécution de code arbitraire dans Pydio

Malware Corner

p. 14 Utilisation de services en ligne légitimes par les malwares

Forensic Corner

p. 22 Investigation numérique sous macOS / HFS+

Dossier

p. 28 Introduction au dossier

p. 29 Rançongiciels 101

p. 40 Rançon sur téléphone mobile : les entrailles d’Android/Koler

p. 46 Détection des rançongiciels, ou comment lutter contre nos propres outils de sécurité ?

Réseau

p. 55 OpenStack et la gestion des vulnérabilités

Système

p. 65 Programmation UEFI

Organisation & Juridique

p. 76 ISO 27701 : le Système de Management des Informations Privées (SMIP)

L'actualité de la SSI a été riche ces dernières semaines avec une nouvelle vague de rançongiciels ayant touché plusieurs structures et tout particulièrement le CHU de Rouen [1]. Cette attaque a été très médiatisée du fait de l’impact particulièrement tangible et compréhensible même pour la partie de la population la plus hermétique aux enjeux du numérique. En effet, l'hôpital a dû revenir au papier pendant plusieurs heures, les patients devant être admis aux urgences ont été invités à se rendre dans un autre hôpital de la région et, dans certains cas, la distribution de médicaments a été suspendue pour éviter des erreurs de prescription à cause de l’inaccessibilité des dossiers patients.

Cette attaque démontre la rapide évolution de la menace et des outils offensifs utilisés. Les entreprises ou administrations, à moins de travailler sur des domaines sensibles, pouvaient espérer n’avoir à gérer que les attaques venant de codes malfaisants conçus pour infecter les postes des particuliers. Un poste infecté dans un réseau avait un impact relativement réduit, se détectait facilement, et son éradication se résumait le plus souvent à une remasterisation du poste compromis après avoir sauvegardé les documents sur le poste. A contrario, les pirates utilisant des outils tels que CLOP [2], qui a touché le CHU de Rouen, attaquent le réseau interne afin de s’y propager. Pour cela, ils cherchent, comme le ferait un pentester, à réaliser une escalade de privilèges sur les contrôleurs de domaines avant de chiffrer le maximum du système d'information, sauvegardes comprises.

L’apparition de ces menaces est d’autant plus critique que les infrastructures bien au chaud derrière les firewalls depuis deux décennies sont particulièrement vulnérables. Le parc n’est le plus souvent pas exploité de manière homogène et subsistent beaucoup d’exceptions à commencer par les postes de travail les plus critiques tels que ceux des administrateurs informatiques et des VIP. En cas d’attaque par rançongiciel c’est le bain de sang avec des données critiques disséminées sur des postes de travail non sauvegardés ou des sauvegardes sur disques externes également chiffrées... Même pour les équipes ayant mis en place une architecture avec des contrôleurs de domaines, un stockage des documents côté serveur et des sauvegardes hors ligne, l’impact reste extrêmement important en cas d’infection pour peu que le parc soit composé de centaines voire de milliers de machines. La remasterisation des postes en parallèle d’une analyse forensic pour déterminer le vecteur d’infection et éradiquer tout code malveillant ne se compte pas en heures, mais en jours, voire en semaines [3].

Le mieux serait évidemment d’éviter toute infection, mais il est très compliqué de sécuriser correctement son réseau interne. Lors d’un test d’intrusion interne, le temps pour obtenir des privilèges sur les contrôleurs de domaine excède rarement la journée quand bien même les administrateurs sont sensibilisés à la sécurité. Une des premières difficultés vient des équipes de direction qui ont une certaine propension à favoriser la facilité des usages en sous-évaluant les risques pesant sur le parc informatique. Les quelques autorisations données au compte goutte peuvent rapidement faire tache d’huile et s’étendre à beaucoup de directions métiers. Les équipes informatiques se retrouvent à devoir autoriser des comptes administrateurs aux utilisateurs n’ayant pas la patience d’ouvrir un ticket pour l’installation d’un logiciel… et qui en profiteront pour désinstaller l’antivirus qui fait ralentir leur machine. S’ajoutent à ces problèmes organisationnels des protocoles réseau tels que DHCP ou Ethernet dont la sécurité est restée figée il y a 30 ans et des architectures Active Directory qui sont parmi les briques techniques les plus complexes à comprendre et à sécuriser [4].

Nous avons donc tous les ingrédients d’un cocktail explosif et il est aujourd’hui particulièrement complexe de réduire le risque à un niveau acceptable sauf à repenser en profondeur la gestion de parc… et peut-être relancer la mode des terminaux légers.

Cedric Foll / cedric@miscmag.com / @follc

[2] https://www.cert.ssi.gouv.fr/uploads/CERTFR-2019-CTI-009.pdf

[3] https://www.letelegramme.fr/finistere/brest/l-ubo-touchee-par-un-cryptovirus-22-11-2019-12439861.php

[4] https://www.ssi.gouv.fr/guide/recommandations-de-securite-relatives-a-active-directory/

Sécurité des navigateurs web : où en sommes-nous ?

- Les vulnérabilités typiques de nos navigateurs

- Mécanismes de défense en profondeur de Safari sur iOS

- Détection de code JavaScript malveillant avec du Deep Learning

Exploit Corner

p. 06 Antivirus Avira (CVE-2019-18568) : quand l’authentification d’un PE mène à une LPE

Pentest Corner

p. 14 Extraction des secrets de lsass à distance

Forensic Corner

p. 22 Analyse UEFI avec Windbg

Dossier

p. 32 Introduction

p. 33 Classification des vulnérabilités dans les navigateurs

p. 42 Mécanismes de défense en profondeur de Safari sur iOS

p. 50 JsItBad : détecter du JavaScript malveillant sans l’exécuter

Code

p. 59 De l’audit de code pendant un Red Team ?

Système

p. 68 KeeRest : mettez du DevOps dans votre KeePass

Organisation & Juridique

p. 76 Un œil technique sur les sanctions de la CNIL

Si pour le domaine de la sécurité, la décennie 2010 a été marquée par la prise de conscience par le grand public de la surveillance de masse au niveau étatique, le début de la nouvelle décennie semble être celle du développement exponentiel des capacités offensives aux mains d’acteurs étatiques, privés, voire mafieux. Si nous avions pu commencer à nous sentir globalement en sécurité depuis quelques années, bien au chaud derrière nos couches de protection périmétriques, le modèle commence à montrer de sérieuses limites. Un des enjeux sera donc de monter rapidement en maturité du côté défensif alors que les outils offensifs semblent avoir pris une longueur d’avance.

Plusieurs événements récents démontrent ce brusque changement du rapport de force et de l'inadéquation à la fois des outils techniques, des architectures de sécurité et des pratiques. On pense bien sûr aux vagues de ransomwares qui ont rythmé l’année 2019 et qui perdurent en 2020 démontrant la fragilité des architectures Active Directory sur lesquelles reposent la grande majorité des parcs informatiques. On peut également citer les attaques sur les supply chains et le risque qu’elles font peser sur nos systèmes d’information à cause de la fragilité, voire de la négligence de certains de nos sous-traitants.

Un autre de ces événements montrant le développement et la généralisation des capacités offensives est le piratage du téléphone de Jeff Bezos à des fins de chantage. L’attaque semble avoir été rendue possible grâce à un 0day sur WhatsApp, le type d’exploit qui se monnaie, à l’heure où j'écris ces lignes, à 1.500.000$ sur Zerodium. Cette attaque nous permet plusieurs enseignements.

Le premier est l’extraordinaire homogénéité des technologies actuelles. De l’homme le plus riche du monde à l’Occidental moyen, chacun dispose d’un téléphone sous Android ou iOS avec globalement les mêmes applications présentes développées par trois principaux éditeurs : Facebook, Apple et Google. Un RCE zéro clic sur WhatAapp/Telegram/iMessage/... permet ainsi de prendre le contrôle et d’exfiltrer tout ou partie des données sur à peu près n’importe quel terminal de la planète y compris sur celui de dirigeants politiques ou du patron d’un GAFA. Si les failles sur les briques logicielles ont existé en tout temps, il y a plusieurs éléments qui rendent la portée de celles-ci sur mobile différente. Outre l’homogénéité des briques logicielles, le modèle de sécurité des systèmes d’exploitation et fermeture rend complexe leur sécurisation. Si nous devions déployer une brique logicielle sensible avec une surface d’attaque importante sur les postes de travail ou serveurs de notre structure nous aurions beaucoup de solutions de durcissement pour réduire l’impact d’une compromission : segmentation réseau, IPS, durcissement de l’OS via du Mandatory Access Control, virtualisation ou conteneurisation, antivirus et EDR, règles sur les SIEM pour détecter les prémices de l’attaque… Force est de constater que sur les terminaux mobiles, le niveau de contrôle des mécanismes de protection pour l’ingénieur sécurité est bien plus réduit et que les OS ne peuvent pas être administrés et durcis comme pourraient l’être un poste de travail ou un serveur. Il est d’ailleurs intéressant de voir des responsables de Facebook rejeter la faute sur Apple suite à la compromission du téléphone de Jeff Bezos considérant que si l’application était bien vulnérable, c’est à cause de l’absence de mécanismes de sécurité suffisante sur iOS que le téléphone a pu être compromis.

Le second enseignement est le faux sentiment de sécurité, voire la naïveté, des utilisateurs qui pensent encore que ce qui se trouve dans leur téléphone pourra être gardé secret. Cet épisode, comme d'autres qui ne manqueront probablement pas de suivre, aura certainement au moins le mérite de sensibiliser au niveau de confiance que nous pouvons avoir dans ces nouveaux doudous numériques qui détiennent nos secrets les plus intimes.

Cedric Foll / cedric@miscmag.com / @follc

Outils Python

Pour la recherche et l'exploitation de vulnérabilités

- Instrumentation dynamique avec QBDI

- Faciliter la création d’exploits avec DragonFFI

- Chipsec, un outil pour les tests de conformité des firmwares

Exploit Corner

p. 06 Utiliser le CVE-2020-0601 pour obtenir un accès à distance via un navigateur

Pentest Corner

p. 12 Attaques par fabrication de liens dans le SDN

Malware Corner

p. 20 Automatisation de la récupération des C&C et de la liste des victimes des botnets Anubis

Dossier

p. 28 Préambule

p. 29 Introduction à QBDI et ses bindings Python

p. 38 Faciliter la création d’exploits avec DragonFFI : le cas de CVE-2018-0977

p. 48 Chipsec, un outil pour les tests de conformité des firmwares

Système

p. 62 Relevé de configuration matérielle sur plateforme x86

Réseau

p. 72 9P, le protocole parfait pour l’IoT

Organisation & Juridique

p. 76 Secure Software Development LifeCycle

L’épisode du confinement a été un véritable défi technique pour toutes les équipes informatiques. Il nous a fallu en effet réussir à mettre en œuvre dans l’urgence les outils pour assurer la continuité du fonctionnement de nos organisations avec des briques applicatives ne s’y prêtant pas forcément. Si dans beaucoup de structures, des prémices de télétravail avaient été déjà mises en place, cela ne concernait en général qu’une partie des salariés et sur une proportion souvent réduite de leur temps de travail. Le challenge a donc été de faire en sorte que les utilisateurs sans ordinateur portable, au moment où les terminaux mobiles sont devenus une ressource rare, puissent continuer à travailler sans dégrader dramatiquement la sécurité.

Ne nous voilons pas la face, la sécurité a le plus souvent été sacrifiée sur l’autel de la continuité de service et bien des RSSI ont dû manger leur chapeau. Dans beaucoup d’organisations, faute de terminaux mobiles en nombre suffisant pour permettre aux salariés de basculer en 24h en « full remote », il a fallu tordre le bras à certains principes de précaution. Dans quelques années, nous pourrons nous remémorer lors des soirées d’Halloween l’explosion des clusters RDS ouverts du jour au lendemain sur Internet ou les télé-maintenances sauvages par les équipes IT de PC personnels pour installer un client VPN, les logiciels métiers écrits en Windev et des plugins Java obsolètes pour se connecter à la vieille instance SAP en production. Si l’on veut voir le verre à moitié plein, nous pourrions souligner que la crise de 2020 a été une opportunité d’accélération pour l’adoption du Zero Trust avec une dépérimétrisation rapide du système d’information.

Ensuite, il a fallu faire preuve d’élasticité dans le provisioning des infrastructures. Certains ont dû amèrement regretter d’avoir fait le choix d’un concentrateur VPN matériel dimensionné avec 10-20% de marge par rapport au nombre de connexions habituel pour gratter quelques euros. De même, il a souvent fallu provisionner en urgence des ressources pour les concentrateurs VPN, RDS ou redimensionner à la hausse les infrastructures des briques applicatives dont l’usage a explosé en 24h comme les outils de visioconférence, de travail collaboratif ou d’enseignement à distance. Mieux valait avoir correctement surdimensionné son infrastructure pour absorber la montée en charge, ou pouvoir sortir rapidement son chéquier en cas d’utilisation de Cloud, faute de quoi les équipes ont dû partir à la chasse aux Giga de RAM, aux Tera de disque et CPU en désallouant des ressources sur les applications moins sollicitées.

Enfin, à la fin de la crise, un challenge majeur pour les DSI et RSSI sera de réussir à retrouver un niveau de sécurité satisfaisant après l’avoir beaucoup dégradé. Il va falloir convaincre nos usagers et nos directions que ce que nous avons dû tolérer, à défaut de pouvoir faire mieux au regard du temps et des ressources disponibles, n’était que temporaire et qu’il faudra à nouveau proscrire beaucoup d’usages quand bien même aucune catastrophe ne s’est encore produite. Ce sera surtout un exploit de réussir à faire revenir les utilisateurs sur nos outils après les avoir vus massivement adopter les outils grand public opportunément rendus gratuits pendant la crise, faute d’avoir réussi à en proposer avec la même qualité de service...

Cedric Foll / cedric@miscmag.com / @follc

Zero Trust : avenir de la sécurité ou chimère marketing ?

- Tour d'horizon de l'approche Zero Trust

- Comment Zero Trust impacte-t-il la supervision de la sécurité ?

- Le principe de confiance minimale appliqué au Cloud Computing

Exploit Corner

p. 06 De l’utilisation d’une bibliothèque à l’exécution d’un code arbitraire

Pentest Corner

p. 12 Pré-authentification Kerberos : de la découverte à l’exploitation offensive

Forensic Corner

p. 20 Prise en main du machine learning avec Splunk

Dossier

p. 28 Introduction

p. 29 Introduction à Zero Trust

p. 34 Zero Trust : anti-SOC, tu perds ton sang froid ?

p. 42 Le principe de confiance minimale appliqué au Cloud Computing

Réseau

p. 50 Sécurité de l’implémentation standard de VXLAN

p. 60 Anti-leurrage et anti-brouillage de GPS par réseau d’antennes

Organisation & Juridique

p. 74 Contrôles de suivi de la conformité RGPD et d’atteinte d’objectifs définis dans la politique de protection de la vie privée

La période de pandémie a été l’occasion pour certains de se découvrir des compétences inattendues en infectiologie et virologie, ce fut également un beau terrain de jeux pour les aspirants ingénieurs en infrastructures numériques. Nous en avons croisé beaucoup s’étranglant devant l’incapacité de l’État ou des entreprises à produire des applications tenant la charge quand il était possible, selon eux, de le faire pour une poignée d’euros avec un LAMP chez OVH.

Cette crise a été un moment de vérité cruelle pour beaucoup de briques applicatives incapables de répondre à une augmentation brutale de leur usage. Si nombre de solutions techniques semblaient parfaitement fonctionnelles il y a encore quelques mois, beaucoup d’entre elles se sont totalement écroulées lorsqu’une grande partie de la planète a dû basculer du jour au lendemain en télétravail. Car contrairement à ce que les experts autoproclamés supposent, la conception d’une application scalable est un problème complexe. Certaines problématiques de performances peuvent se traiter par de l’augmentation de mémoire, l’ajout de vCPU, de SSD supplémentaires pour multiplier les IOPS, de CDN ou encore de VM supplémentaires, mais ce n’est pas toujours possible. Ainsi, de nombreuses équipes infrastructures se sont retrouvées avec sur les bras des applications propriétaires ou open source qui fonctionnaient parfaitement depuis des années, mais étaient devenues inutilisables en quelques jours malgré un redimensionnement volontariste des ressources allouées.

Par exemple, comme les architectes applicatifs le savent, augmenter le nombre de requêtes par seconde en lecture sur un SGBD sans dégrader celles en écriture a tout de la quadrature du cercle. Et réécrire une grosse application pour la faire tourner sur une base NoSQL demande un peu de travail… Un autre cas, qui a fait la fortune de Zoom, est celui des logiciels de visioconférence qui fonctionnaient parfaitement jusqu’à une petite dizaine de personnes, mais qui se sont effondrés lorsqu’il a fallu organiser des réunions à plus de 20 personnes. Au-delà des problématiques serveur (CPU, bande passante) qui sont gérables, la difficulté est la charge sur les postes clients augmentant avec le nombre de participants dans les architectures Mesh ou SFU [1].

Un dernier point qui a été abondamment commenté est le coût de fonctionnement de l’application StopCovid [2][3]. Le chiffre jugé astronomique par une armée de bidouilleurs convaincus qu’avec un peu de tuning ils pourraient faire tourner sur un VPS à 5€/mois une application conçue pour centraliser les requêtes de quelques millions de smartphones. C’est cependant largement méconnaître le coût complet de fonctionnement d’une application quand on intègre, au-delà de la location de VM, le coût de maintien en condition opérationnelle, tout particulièrement en sous-traitance avec des SLA en 24h/24 7J/7.

Le grand public, habitué à des applications gratuites ou presque avec un très haut niveau de disponibilité, est souvent très loin d’imaginer le coût complet de conception et d’exploitation. Car si les GAFAM ont pu démontrer leur leadership en matière de fourniture de service numérique, c’est aussi parce qu’ils investissent 29 milliards de dollars par trimestre en recherche et développement [4]…

Cedric Foll / cedric@miscmag.com / @follc

[1] https://www.lemagit.fr/conseil/WebRTC-quelles-differences-entre-les-architectures-Mesh-MCU-et-SFU

[2] https://www.nouvelobs.com/economie/20200602.OBS29619/stopcovid-une-application-au-cout-sale.html

[3] https://www.lemonde.fr/pixels/article/2020/06/10/l-application-stopcovid-connait-des-debuts-decevants_6042404_4408996.html

[4] https://www.wsj.com/articles/not-even-a-pandemic-can-slow-down-the-biggest-tech-giants-11590206412

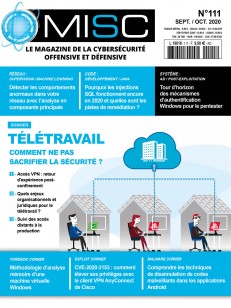

Télétravail : comment ne pas sacrifier la sécurité ?

- Accès VPN : retour d’expérience post-confinement

- Quels enjeux organisationnels et juridiques pour le télétravail ?

- Suivi des accès distants à la production

Exploit Corner

p. 06 CVE-2020-3153 : élever ses privilèges grâce au télétravail

Forensic Corner

p. 12 Retour d’expérience : investigation numérique dans un environnement Windows

Malware Corner

p. 20 Désamorcer des bombes logiques

Dossier

p. 28 Introduction

p. 29 Covid-19, télétravail : mise en œuvre d’accès distants sécurisés pour se rapprocher du SI

p. 36 Télétravail : une sécurité à repenser et une nouvelle organisation à encadrer

p. 45 Surveillance des accès de production en télétravail

Code

p. 54 Zéro SQLi malgré les développeurs

Réseau

p. 64 Détection d'anomalies par ACP

Système

p. 76 Comprendre et exploiter les données d’authentification sur Windows

Plutôt que de sombrer dans le french bashing et la supposée incapacité de l’État à conduire des projets informatiques, il est intéressant de prendre quelques minutes pour revenir sur l’échec de StopCovid et tenter d’en tirer quelques enseignements.

Début avril, Apple et Google ont annoncé [1] qu’ils travaillaient sur une solution commune de traçage des contacts décentralisés et basée sur Bluetooth Low Energy. Ce mécanisme a été déployé dans les mises à jour d’iOS et Android en mai, la diffusion et réception des messages Bluetooth est intégrée directement à l’OS de même que les mécanismes cryptographiques assurant l’anonymat. L’API n’est utilisable que par les applications conçues par les autorités publiques de santé [2] et validées par Apple et Google qui s’assureront que ces « applications remplissent des critères spécifiques de respect de la vie privée, sécurité et protection des données » [2]. En l’espèce, un des principaux critères est que l’application soit décentralisée.

Si techniquement ce dispositif est séduisant, il peut faire grincer des dents sur le plan politique. Il est en effet tentant d’opter pour un système centralisé sous contrôle de l’autorité publique pour une meilleure maîtrise du système et disposer plus facilement d’indicateurs quant à la diffusion du virus. D’autre part, le fait de se voir dicter par Apple et Google les modalités de gestion des données peut froisser des décideurs politiques attachés à la souveraineté numérique et c’est l’argumentaire de Cédric O [3]. Ainsi, le gouvernement annonce en avril concevoir une application s’appuyant sur le protocole ROBERT développé conjointement par l’INRIA et une équipe de recherche allemande. Le système étant centralisé, il n’est pas possible de s’appuyer sur les mécanismes déployés dans les OS d’Apple et Android et les ennuis commencent pour l’application française.

Tout d’abord, ce que nous avons l’habitude de réaliser sur un ordinateur ou un serveur n’est pas transposable sur un ordiphone. Les OS des premiers sont globalement ouverts et il y a toujours plus ou moins moyen de s’arranger en exécutant une partie du code avec les privilèges système. Avec un ordiphone, le développeur a bien moins de latitudes et doit composer avec les règles du constructeur qui ne peuvent être contournées. Par exemple sur iPhone, une application en arrière-plan n’a qu’un accès limité au Bluetooth et le rapport de force entre Apple et le gouvernement est largement en faveur du premier qui a beau jeu de mettre en avant les questions de protection de la vie privée pour justifier ce choix. Ainsi, sur iOS, il est nécessaire qu’un téléphone Android avec StopCovid passe à portée pour réactiver pendant quelque temps l’application faute de quoi elle est inopérante [4]. Dans le cas d’Android, une application nécessitant l’utilisation de BLE va également demander les droits d’accès à la géolocalisation, ce qui a largement contribué à réduire la confiance des usagers dans l’application [5].

Ensuite, l’argument de Cedric O selon lequel une architecture centralisée améliorerait la protection des données personnelles s’est vite retourné contre lui. Non seulement l’existence d’un serveur central est une cible privilégiée pour les attaquants, mais la CNIL a découvert lors d’un contrôle que toutes les adresses IP des utilisateurs étaient collectées par les briques anti-DDOS et le serveur fournissant les CAPTCHA [6]. Même si l’application repose sur un protocole certainement irréprochable d’un point de vue théorique, les problèmes adviennent au moment de l’implémentation, comme bien souvent en cryptographie. Là encore, ces problèmes de protections des données personnelles ont contribué à semer le doute dans le grand public quant à la sécurité de l’application.

Le dernier point est l’interopérabilité avec les applications des pays limitrophes. Quand beaucoup de pays avaient fait comme la France le choix d’une autre technologie que celles proposées par Google et Apple, la plupart des pays européens ont finalement basculé sur le « standard » de facto afin de rendre les applications compatibles entre elles. La France se retrouvant isolée avec un taux d’adoption huit fois plus bas qu’en Allemagne et avec une technologie incapable de dialoguer avec les applications des voyageurs européens [7].

Au final, au-delà de l’insuccès du projet et du choix discutable de certaines orientations techniques, il est intéressant de noter l’évolution de la prise en compte des enjeux de souveraineté numériques par la sphère politique. Mais, quel que soit le volontarisme politique, les architectures des terminaux mobiles étant verrouillées par Apple et Google, cet épisode aura démontré qu’il est impossible de concevoir une telle application sans leur assentiment.

Cedric Foll / cedric@miscmag.com / @follc

[2] Voir section 6 : https://covid19-static.cdn-apple.com/applications/covid19/current/static/contact-tracing/pdf/ExposureNotification-FAQv1.1.pdf

[3] https://medium.com/@cedric.o/stopcovid-ou-encore-b5794d99bb12

[4] https://www.igen.fr/app-store/2020/05/stopcovid-aura-un-angle-mort-sur-iphone-114805

[6] https://www.cnil.fr/fr/application-stopcovid-la-cnil-tire-les-consequences-de-ses-controles

Sécurité de l'orchestrateur Kubernetes

- Cas pratique sur la sécurisation d’un cluster

- Grandeur et décadence de Kubernetes : attaquer le futur Cloud OS

- Comment gérer la sécurité réseau dans un cluster

Exploit Corner

p. 06 CVE-2020-3433 : élévation de privilèges sur le client VPN Cisco AnyConnect

Pentest Corner

p. 14 Les lolbas, des amis qui vous veulent du bien

Forensic Corner

p. 20 Investigation numérique de l’image disque d’un environnement Windows

Dossier

p. 30 Introduction

p. 31 Cas pratique sur la sécurisation d'un cluster Kubernetes

p. 42 Grandeur et décadence de Kubernetes : attaquer le futur Cloud OS

p. 50 Sécurité réseau dans un cluster Kubernetes

Système

p. 59 Orchestration d’analyse

p. 66 Manipulation de tokens, impersonation et élévation de privilèges

Cryptographie

p. 76 Encore StopCovid, ou stop ?

Ce n’est pas une révolution technologique qui vient de précipiter un changement majeur dans l’organisation du travail des équipes IT et des architectures de sécurité, mais un virus même pas informatique. S’il y a quelques mois, nous avons tous dû bricoler dans l’urgence des solutions pour assurer une continuité de service, nous ne mesurions pas que ces quelques semaines de confinement allaient conduire à une généralisation accélérée du télétravail [1] sans probable retour arrière possible.

Si beaucoup d’administrations et d’entreprises pouvaient encore se montrer assez réticentes quant au travail à distance, une page s’est définitivement tournée. Espérons que cet épisode a sonné le glas de la croyance selon laquelle le rôle principal du manager consistait à regarder au-dessus de l’épaule de ses collaborateurs, ces grands enfants cherchant à en faire le moins possible, pour vérifier qu’ils ne passaient pas trop de temps sur Facebook. D’autant que dans un contexte de fortes tensions dans le recrutement des profils IT, il va être difficile de trouver des candidats chez les entreprises considérant encore nécessaire d’infliger trois heures de trajet quotidien depuis la banlieue parisienne pour démarrer des VM chez AWS ou analyser les évènements du SIEM. Il va falloir trouver mieux que des baby-foot et du café gratuit pour faire déplacer cinq jours par semaine les salariés dans l’open space.

Pour tous ceux qui ont découvert le télétravail mi-mars, d’importants chantiers d’architecture de sécurité vont devoir s’engager pour repenser tous les bricolages déployés à la hâte. S’il a fallu tolérer des accès VPN depuis le poste familial avec une simple authentification par login et mot de passe avant de rebondir en RDP sur le poste de travail resté au bureau sur lequel on aura pris soin de désactiver les mises à jour pour éviter un reboot, il faut admettre qu’il s’agit d’un PCA un peu fragile et artisanal. Ainsi, beaucoup de chantiers de sécurité patiemment mis en place depuis des années perdent tout leur sens dans un contexte où la mobilité n’est plus l’exception, mais la norme. Nous ne risquons plus de voir beaucoup de projets de NAC et de 802.1x sur les prises de bureau en 2021, de segmentations en centaines de VLAN utilisateurs ou encore de firewalls avec des dizaines de règles de sécurité basées sur des adresses IP « de confiance » pour pouvoir continuer à utiliser des applications critiques sur Windows NT4 sans enchaîner les nuits blanches.

A contrario, les projets d’authentification forte, de gestion fine des accès par profil utilisateur plutôt que par IP de poste de travail, de SSO ou, pour reprendre un concept à la mode, d’architecture « Zero Trust », vont probablement remonter en tête de liste des chantiers prioritaires pour 2021. Les structures qui n’engagent pas très vite ces chantiers techniques s’exposent à des désastres en matière de sécurité faute d’avoir correctement pensé la dépérimétrisation de leur système d’information. Et pour celles qui sont tentées par l’immobilisme et espèrent réussir à faire revenir tous leurs salariés sur site, elles risquent de faire fuir leurs collaborateurs qui se sont habitués à des journées allégées du temps de transport quotidien.

Même si certains courageux n’ont pas hésité à braver le frimas rigoureux du mois d’octobre sous les nuages monégasques pour assurer une veille active en matière de sécurité, il est à regretter l’annulation, au moins physiquement, de la plupart des évènements de cybersécurité de l’année. Espérons que l’année 2021 soit plus clémente en la matière afin que nous puissions à nouveau nous retrouver autour d’une bière lors des différents évènements qui ponctuent l’année. MISC sera d’ailleurs une nouvelle fois présent au FIC à Lille au mois de janvier et partenaire de l’évènement Cyber Cup, un concours proposant plusieurs épreuves techniques allant du Forensic au CTF en passant par l’OSINT, le Bug Bounty, l’IA ou l’E-Sport ! En espérant vous y retrouver une nouvelle fois !

Cedric Foll / cedric@miscmag.com / @follc

[1] Quelques jours par semaine, plus rarement en full remote.

Nouveaux produits

Hackable Magazine 55

Circuits programmables / VHDL / Z80 : Mon premier (vrai) projet FPGA !...

Lire plus ➤GNU/Linux Magazine 270

Êtes-vous prêt à repousser les limites de la programmation ? Créez votre...

Lire plus ➤Linux Pratique 144

Auditez la sécurité de votre système ! Installation & configuration...

Lire plus ➤Linux Pratique HS 57

Administration système : Comprendre et utiliser les nouvelles pratiques...

Lire plus ➤Hackable Magazine 44

Arduino / RP2040 / STM32 / ESP Programmez vos microcontrôleurs en...

Lire plus ➤