PACK : Programmation réseau et sécurité version Kiosk

Programmation Réseau en Python

DÉMARREZ... la programmation réseau en Python avec les modules essentiels

p. 08 Utilisez TCP et UDP en Python

p. 22 Développez une application graphique utilisant le réseau

p. 34 Utilisez des API REST en Python

p. 46 Scapy, le couteau suisse Python pour le réseau

CRÉEZ… vos robots et clients en Python pour interagir avec des services web tels que GitHub, Google Drive, etc.

p. 58 Créez un système de migration des rapports de bug de GitHub à votre GitLab

p. 68 Créez un driver FUSE pour Google Drive

p. 76 Créez un bot IRC

p. 86 Créez un robot Slack

p. 98 Créez un client XMPP

PROGRESSEZ… en créant un script communiquant par SMS et en analysant un serveur de fichiers

p. 108 Envoyez des SMS avec un Raspberry Pi et Python

p. 116 Un exemple concret de serveur HTTP servant des fichiers

« Et puis c’est arrivé... une porte s’est ouverte sur un monde nouveau... j’envoie un signal, il traverse les lignes téléphoniques (...). »

« The Hacker Manifesto », The Mentor, 1986

Depuis que ces lignes ont été écrites, 31 ans se sont écoulés. Et pourtant elles n’ont jamais autant été d’actualité. Le net ne cesse de grandir, de se développer, d’accoucher de nouvelles technologies et de nouvelles façons de faire communiquer différentes entités entre elles. Le SOAP a laissé la place au REST, les réseaux sociaux se diversifient, chaque jour amène son lot de nouveaux services qui offrent chacun leur API.

Dans cet écosystème foisonnant, nous, développeuses et développeurs Python, sommes plus que chanceux. En effet, la mise en place de communications par échange d’informations passant par des connexions réseaux est au cœur du Python. Que ce soit grâce aux modules fournis par la bibliothèque standard ou les multiples bibliothèques disponibles, tout est fait pour que nous ayons tous les outils pour pouvoir travailler efficacement.

« Nous explorons... (...). Nous recherchons la connaissance... (...). ». Le magazine que vous tenez entre les mains a pour but de vous faire découvrir ou approfondir les différents moyens de mettre en places des communications réseaux avec notre langage préféré :

--> Que vous vouliez en apprendre plus sur les concepts de base fondamentaux de la communication réseau bas niveau, pour mettre en place des applications ayant à la fois une interface graphique et des communications réseaux, consommer des API web REST diverses ou pour travailler directement sur les paquets réseaux, la première partie de ce hors-série est faite pour vous.

--> Si vous avez plutôt envie de suivre la mouvance des chats-bots, que ce soit pour se connecter à IRC, Jabber, Slack ou des réseaux sociaux, là aussi, vous allez pouvoir trouver votre bonheur dans les pages qui vous attendent dès que vous aurez fini de lire cette petite préface.

--> Enfin, si vous voulez mettre en place des serveurs de fichiers ou interagir avec le réel et envoyer des SMS avec l’un de vos Raspberry Pi préférés, alors vous allez adorer la derrière partie de ce hors-série.

Je vais profiter de la poignée de caractères qu’il me reste pour vous souhaiter une bonne lecture et de longues heures d’expérimentation avec Python et les communications réseaux. Faites tout de même attention, ne développez pas le bot de trop, la Singularité n’est pas si loin que ça...

Jean-Michel Armand

Les bonnes pratiques du

Développement sécurisé

Actus

p.08 Brèves

p.09 Côté livres...

p.10 OWASP Top 10 : le palmarès pour 2018

p.18 PostgreSQL 10, quelques nouvelles fonctionnalités

Repères

p.26 Comprendre la compilation Just-In-Time

Dossier : Développement sécurisé

p.36 Retour d’expérience d’intégration des aspects sécurité dans un cycle de développement logiciel p.50 Expérimentations autour de l'injection de code en Python

p.58 Java : comment utiliser correctement son gestionnaire de sécurité

p.76 Le renforcement de la sécurité des applications et sites web avec CSP

p.88 Quels outils pour l'audit d'intrusions d'applications web ?

p.100 Les options pour faire du compilateur C un ami qui vous veut du bien

p.109 Découverte de Frama-C, l'un des outils incontournables d'analyse de code en C

Témoignages

p.116 Gros plan sur les attaques par canaux auxiliaires : entretien avec Clémentine Maurice, chercheuse en sécurité

Décryptage

p.120 À quoi servent les coredumps lorsque l'un de vos programmes crashe ?

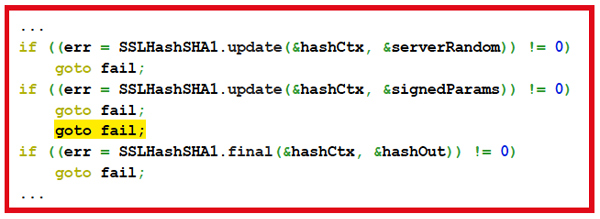

Des virus et ransomware circulent de par le monde, ce n’est un secret pour personne. En 2017, deux cyberattaques ont été mises en avant : WannaCry en mai et NotPetya en juin. Adylkuzz qui opérait durant la même période n’a par exemple pas ou peu été cité. Nous sommes ici en présence de trois cyberattaques majeures parmi des dizaines d’autres, mais ce qu’il est intéressant de rappeler, c’est que ces attaques utilisent toutes une faille et que cette faille est le plus souvent le résultat de négligences de développeurs. On se souvient par exemple de la faille goto fail chez Apple en 2014. Si ça ce n’est pas une erreur de développeur...

Ce qui revient à exécuter goto fail quel que soit le résultat du test du second if.

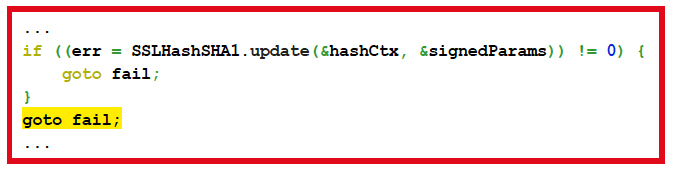

En respectant simplement des règles de codage strictes, l’erreur aurait pu apparaître un peu plus clairement au moment des copier/coller du développeur étourdi :

D’où l’intérêt d’être un minimum sensibilisé aux différents types d’attaques possibles, comment essayer de s’en prémunir et quels outils employer pour tester les programmes et colmater les brèches en amont. Il est en effet beaucoup moins chronophage de rechercher les failles en amont et de les corriger plutôt que de risquer une attaque qui surviendra nécessairement au plus mauvais moment, qu’il faudra corriger dans l’urgence et qui aura nécessairement un impact négatif sur l’image de votre logiciel/société.

Nous verrons ainsi :

- comment réaliser un audit d’intrusion ;

- quelles sont les attaques les plus fréquentes contre les applications web ;

- comment intégrer l’ensemble des aspects sécurité dans le cycle de développement logiciel ;

- quelles options employer avec gcc pour produire du code de meilleure qualité et plus sécurisé ;

- et bien d’autres choses encore qui devraient vous être fort utiles...

Pour finir, si vous tenez entre vos mains la version papier de ce magazine, vous aurez nécessairement remarqué un changement de forme pour ce premier hors-série nouvelle formule : finis les mooks et place à un magazine plus varié qui fera bien entendu la part belle au dossier principal, mais qui vous permettra également de vous informer sur des sujets connexes. Je vous laisse le découvrir sans plus attendre et vous souhaite une bonne lecture !

Tristan Colombo

Nouveaux produits

Hackable Magazine 55

Circuits programmables / VHDL / Z80 : Mon premier (vrai) projet FPGA !...

Lire plus ➤GNU/Linux Magazine 270

Êtes-vous prêt à repousser les limites de la programmation ? Créez votre...

Lire plus ➤Linux Pratique 144

Auditez la sécurité de votre système ! Installation & configuration...

Lire plus ➤Linux Pratique HS 57

Administration système : Comprendre et utiliser les nouvelles pratiques...

Lire plus ➤Hackable Magazine 44

Arduino / RP2040 / STM32 / ESP Programmez vos microcontrôleurs en...

Lire plus ➤